APP渗透之系统设备信息检测绕过

APP渗透之系统设备信息检测绕过

吾奶习武之人在对移动APP进行渗透的过程中,往往第一步需要解决APP对自身运行环境的安全检测,比如root检测、XP框架检测等等,本次遇到的一个案例,不是root也不是XP,而是检测了系统设备信息,接下来我们就来简单的看看是怎么回事。

故事的开始

在google pixel的测试手机上安装好目标APP,安装好后,点击运行。

安装运行APP后,点击相关功能,感觉好像有些数据没加载出来(正常4G网络不设置代理也不行),并且在登录功能处,输入手机号获取验证码时,提示验证码已发送,也能抓取到验证码发送的数据包,服务器返回success,但是,尝试多次,手机始终收取不到验证码。

那这个时候,一般就怀疑这个APP是不是扫描了当前运行环境,做了某些防护,所以就去针对常见的检测点,比如root、hook 框架,手机应用列表、代理等,对这些检测点进行屏蔽,让APP没法检测到这些“不安全”的环境因素,但是尝试过后,结果还是没有变化。

故事的发展

经过一系列操作过后,发现并没有什么用,这个时候怎么办呢?突然想起以前听某个师傅说起过国内有些APP会检测当前运行的设备是不是国外google系列的手机等,因为国内的正常用户使用这类手机的很少。

马上找来一台已root并且安装了各种框架和工具的小米手机。安装运行APP,不做任何屏蔽检测的操作,这个时候发现APP的界面显示就发生了变化。

换台手机后,数据正常加载,短信正常接收,一切正常,到这里感觉大概里就是APP检测了运行的系统设备信息。

故事的结束

虽然在root的小米手机上能正常运行APP,可以进行测试了,但是,在某些时候确实又需要用到google系列的原生手机,那怎么去绕过APP的这个限制呢?

环境准备

google pixel测试手机中安装以下工具:

- Magisk: GitHub下载

- Lsposed:Github下载

- 抹机王:附件提供(淘宝买的破解版🐶)

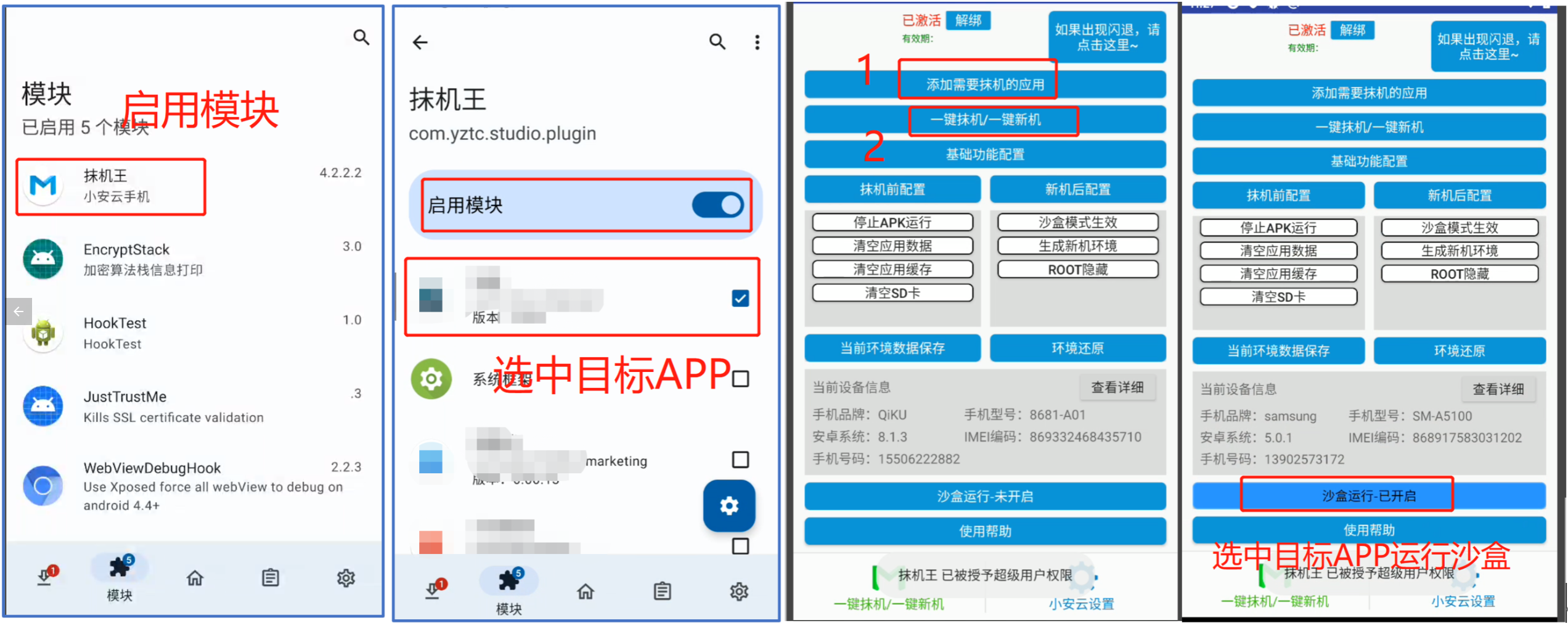

插件配置

通过以下配置,可将手机设备信息改成指定的手机型号等,比如这里将设备信息改成三星。

通过此插件配置完成后,再重新运行APP,APP即可正常运行。

https://cowtransfer.com/s/1862d7a809374c 点击链接查看 [ 抹机王.apk ] ,或访问奶牛快传 cowtransfer.com 输入传输口令 0teb32 查看;